Dette kapitlet gir presiseringer til nettverkssikkerhetsprinsipper i kapittel 5.2 og 5.3, som bør ses i sammenheng med tiltak i NSMs grunnprinsipper for IKT-sikkerhet.

Infrastruktur og utstyr som brukes til å yte eller konsumere fjernaksesstjenester som del av fjernaksessløsningen, kan bli kompromittert på samme måte som annet IKT-utstyr. Hvis fjernaksessløsningen eller deler av denne kompromitteres, kan det medføre risiko for at infrastruktur, systemer og opplysninger som fjernaksessen gir tilgang til, også blir kompromittert.

Risikoen øker når utstyret er eksponert mot nettverk og tjenester med svak eller manglende sikkerhet.

For å redusere risikoen bør fjernaksessløsninger som minimerer eksponering mot usikre nettverk foretrekkes. For eksempel bør løsninger som etablerer forbindelser direkte mellom sikrede nettverk, som site-to-site VPN, prioriteres fremfor løsninger som etablerer tilkoblinger utenfor sikre nettverkssoner, slik det ofte skjer ved bruk av hjemmekontor.

Soneinndeling og sikring av nettverkstrafikk

Ved utforming av nettverket bør fjernaksess termineres gjennom en brannmur i en dedikert sone, ofte kalt en DMZ-sone (demilitarisert sone). All trafikk som passerer gjennom denne sonen bør inspiseres systemteknisk, og datainnholdet i trafikken bør være ukryptert for å kunne identifisere skadevare eller angrepsvektorer som ellers kan forbli skjulte. Dette bidrar til å redusere risiko og forbedre evnen til å logge, overvåke og håndtere uønskede hendelser før trafikken går videre til interne nettverk.

For å sikre høyest mulig grad av beskyttelse kan trafikken valideres basert på detaljerte regelsett på applikasjonsnivå. Dette sikrer at kun godkjent trafikk kan passere og reduserer risikoen for angrep.

Behandling av trafikk som potensielt skadelig

All trafikk over fjernaksessforbindelser bør behandles som potensielt skadelig, siden utstyr, spesielt på klientsiden, ofte er utsatt for trusler og sårbarheter. Kryptert trafikk bør dekrypteres i DMZ-sonen for inspeksjon og logging før den sendes videre til interne systemer.

Det er viktig å unngå at trafikk går kryptert gjennom alle sikkerhetsfunksjoner, da dette kan gjøre det mulig for tilsynelatende autorisert trafikk å inneholde skadevare eller brukes som angrepsvektorer. En slik praksis forhindrer også at hvitelistet utstyr kan bli misbrukt til å spre skadevare eller på andre måter kompromittere interne systemer og opplysninger.

Ved implementering av disse tiltakene sikres fjernaksessløsningen mot de vanligste truslene og reduserer risikoen for sikkerhetsbrudd i systemene som er avhengige av denne typen tilgang.

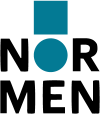

Figur 2 viser en forenklet skisse av anbefalt praksis i en løsning hvor ytre terminering av fjernaksess skjer i en DMZ-sone. I løsningen er god IKT-sikkerhet ivaretatt og risiko redusert med etablerte kapasiteter som kan inspisere og logge datainnhold (som passerer kryptert gjennom perimeter-brannmur) ukryptert på innsiden av VPN-termineringspunktet.

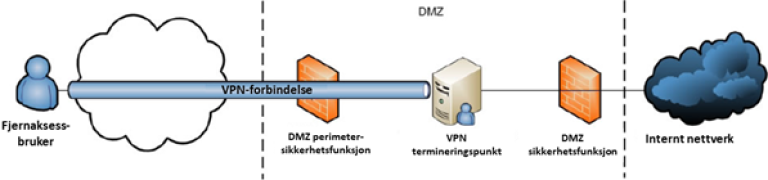

Figur 3 viser en forenklet skisse over en løsning med mangelfull kapasitet til å inspisere og logge datainnhold (som passerer gjennom en DMZ-sone eller på annen måte inn i virksomhetens interne nettverk). Løsningen medfører økt risiko for at informasjonssikkerhetsbrudd ved fjernaksess ikke oppdages og håndteres hensiktsmessig.

Merk at VPN-løsninger i figur 2 og 3 kun benyttes som eksempler. Prinsippene i figur 2 bør legges til grunn uavhengig av teknisk løsning og teknologivalg.

Dekryptering av trafikk og (systemteknisk) inspeksjon i en DMZ-sone (som vist i figur 2) er normalt uproblematisk om infrastruktur det gis fjernaksess til, er fysisk plassert i adgangskontrollerte rom. For eksempel dersom fjernaksess til serverinfrastruktur oppfyller formålet. Det kan imidlertid være tilfeller der figur 3 eller annen løsning er nødvendig. Et eksempel er om formålet krever direktetilgang til medisinsk utstyr (dvs. at servertilgang ikke dekker formålet), og at gjeldende utstyr ikke kan plasseres på et adgangskontrollert rom som f.eks. et serverrom. Om dette er tilfelle og helse- og personopplysninger blir behandlet, kan dekryptering av nettverkstrafikk i en DMZ-sone medføre at opplysninger sendes ukryptert på internt nettverk eller at formålet (f.eks. fjernsupport direkte på medisinsk utstyr) ikke oppfylles funksjonelt.

Dersom omstendighetene, som f.eks. fysisk plassering av infrastruktur og utstyr, teknisk løsning, formål og teknologier, gjør at anbefalt god praksis for IKT-sikkerhet (i figur 2) skaper utfordringer for personvern (pga. ukryptert trafikk på internt nettverk) må risiko forbundet med dette vurderes og håndteres. Tilsvarende må risiko forbundet med mangelfull ivaretakelse av god praksis for IKT-sikkerhet i fjernaksessløsning vurderes og håndteres. Omstendighetene kan medføre at personverninteresser og informasjonssikkerhet av andre grunner enn personvern, trekker i ulike retninger og avveies mot hverandre. Økt risiko for informasjonssikkerheten påvirker ofte også risikoen for personvernet.