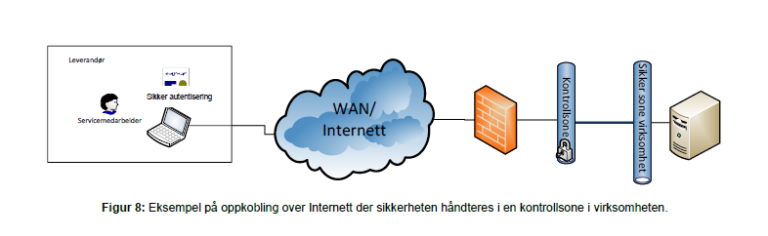

Eksemplet under viser oppkobling over Internett. Sikkerheten håndteres i en kontrollsone i

virksomheten.

Figur 8 illustrerer at:

- Virksomheten ikke har noe kontroll med leverandørens brukerutstyr

- All kommunikasjon foregår kryptert

- Virksomheten har en kontrollsone som innehar nødvendige sikkerhetsmekanismer, og forhindrer direkte kommunikasjon fra leverandørens brukerutstyr til foretakets systemer. F.eks. VDI/TS.

- Tilgang til pasientdata krever at bruker identifiserer seg med sikkerhetsnivå høyt.

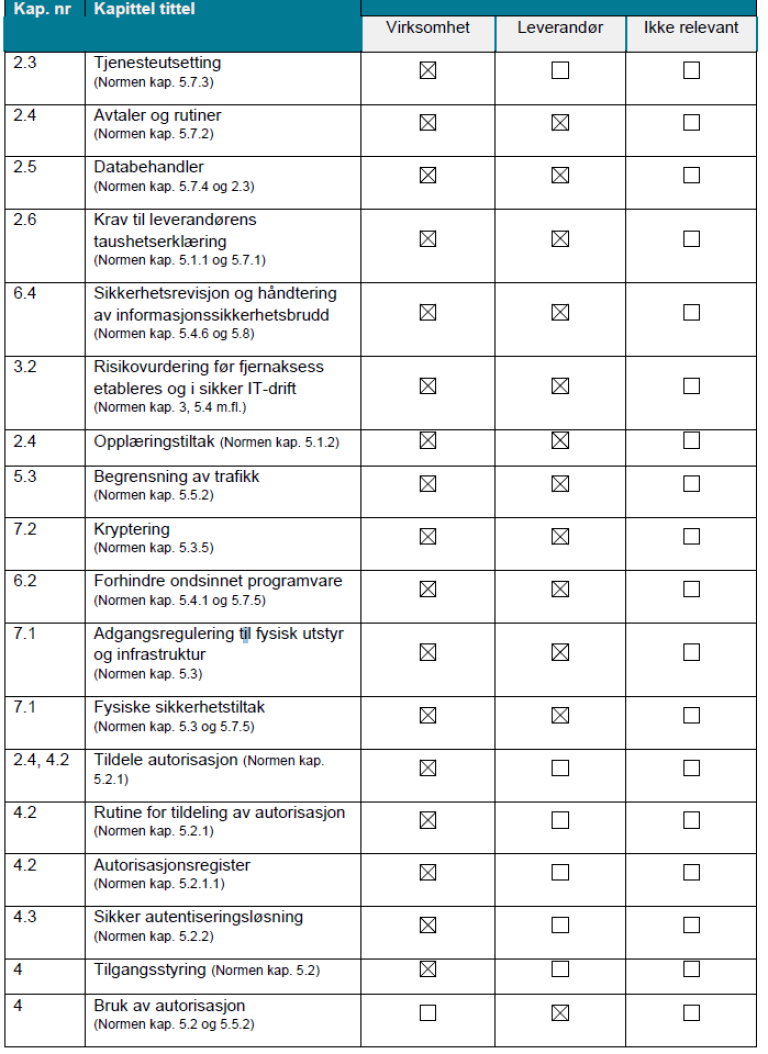

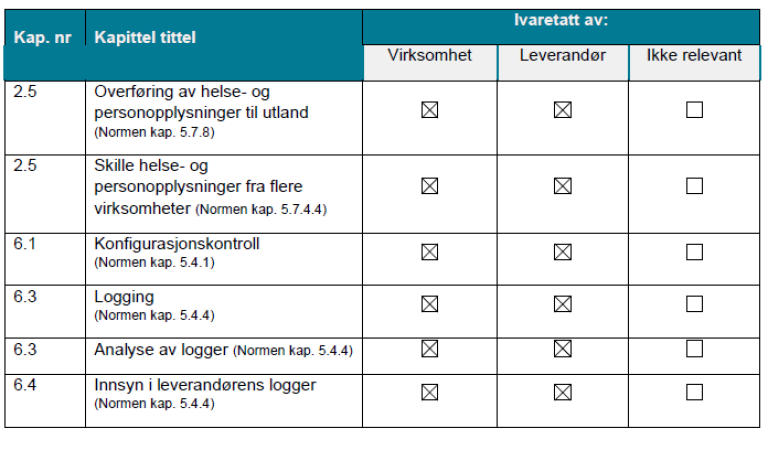

Tabellen nedenfor viser hvem som ivaretar sikkerhetsoppgavene i dette eksempelet. I de tilfellene hvor både virksomhet og leverandør er angitt så vil oppgavefordelingen avhenge av hvilke varianter av løsninger som tas i bruk.