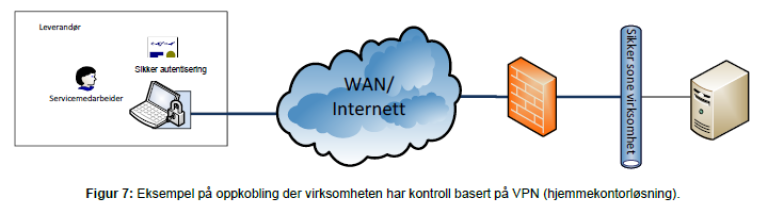

Eksemplet under viser oppkobling over Internett der virksomheten har kontroll basert på

VPN. Løsningen kan omtales som en hjemmekontorløsning. Som beskrevet i kapittel 5.4 bør

VPN-løsningen i kapittel 8.2 foretrekkes foran denne løsningen dersom det er mulig.

Dette fordi klientutstyret i bruk vil være betydelig mer eksponert mot usikre nettverk, noe som kan

medføre større risiko for infrastruktur, systemer og opplysninger som klientutstyret har

fjernaksess til. Løsningen kan imidlertid vurderes benyttet dersom andre løsninger ikke er

aktuelle eller dekker formålet.

Figur 7 illustrerer at:

• Leverandøren får en PC av virksomhetene og benytter virksomhetens

hjemmekontorløsning

• Virksomheten har kontroll på eller har godkjent leverandørens lokale

sikkerhetsmekanismer. Eks. lokalt installerte VPN-klient med virksomhetens policy

• All kommunikasjon foregår kryptert

• Tilgang til helse- og personopplysninger krever at bruker identifiserer seg med

sikkerhetsnivå høyt

Ettersom løsningen kan medføre økt risiko er det viktig å følge tiltakene i kapittel 2 t.o.m. 7.

For å redusere risiko bør det legges spesielt vekt på god praksis for nettverkssikkerhet

(kapittel 5), for å sikre tjenester og kontrollere dataflyt, tilgangsstyring (kapittel 4). Det er

spesielt viktig at NSMs grunnprinsipp 2.3 innføres for å ivareta sikkerhet på klientutstyret.

Noen aktuelle tiltak for sikkerhetsherding av klientutstyr kan være:

• CIS Benchmarks for aktuell operativsystemversjon (f.eks. Windows 10, 11 e.l.)

• Se Device management NCSC UK

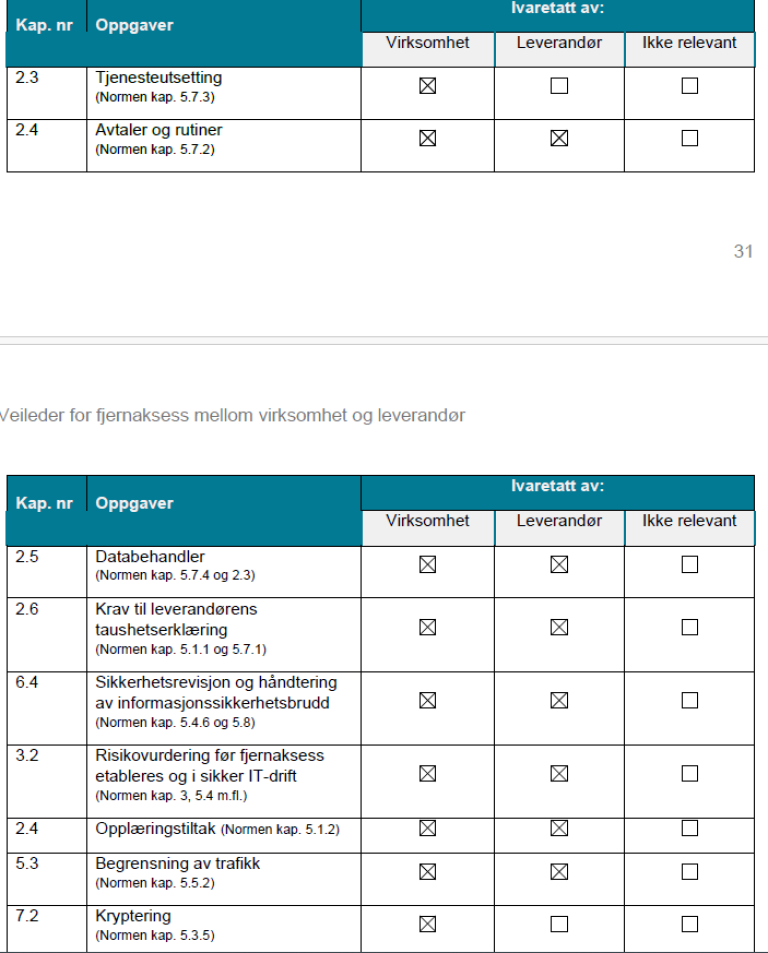

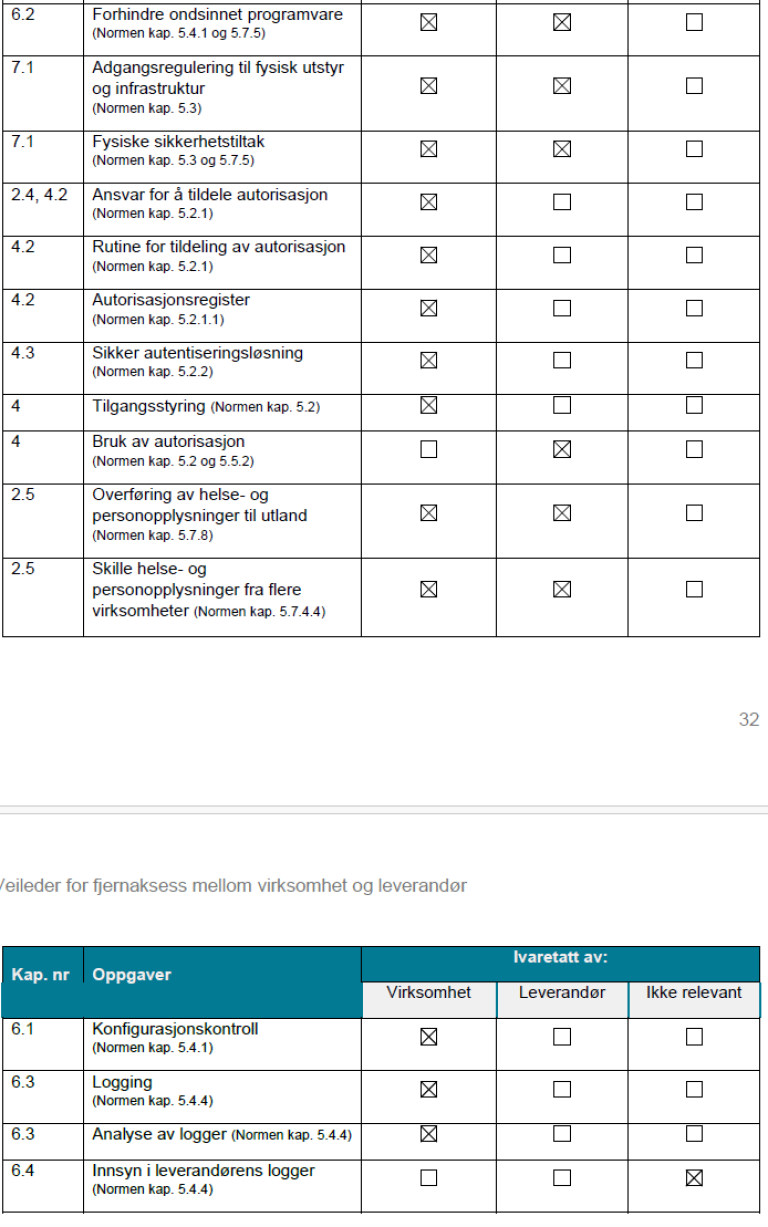

Tabellen nedenfor viser hvem som ivaretar sikkerhetsoppgavene i dette eksempelet. I de

tilfellene hvor både virksomhet og leverandør er angitt så vil oppgavefordelingen avhenge av

hvilke varianter av løsninger som tas i bruk.